リモートワークの普及で「サイバー攻撃」が急増している

近年のサイバー攻撃の特徴として、その起点や経路となる「攻撃可能領域(アタック・サーフェイス)」が広がりをみせているという点が挙げられます。

医療機関に限らず、「ウィズコロナ」や「アフターコロナ」の主流な働き方として、自宅などの社外で働く場面も増えてきました。そのため、グローバルIPアドレスやドメインを持つ「公開」部分、たとえばクラウド・VPN機器などの脆弱な部分に向けてサイバー攻撃をしやすくなってきている現状があります。

なかでも「医療機関」が狙われやすいワケ

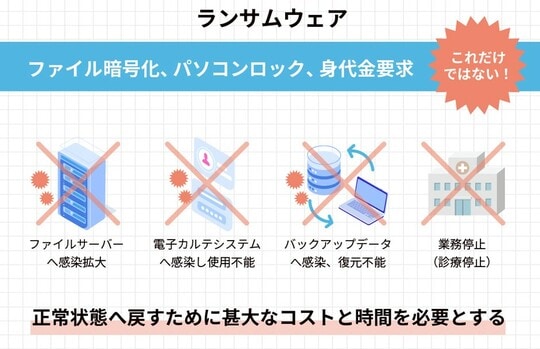

こうしたなか、とりわけ猛威を振るっているのが「ランサムウェア」です。外部公開されたVPN機器から侵入されたランサムウェアに感染すると、さまざまなデータが暗号化されます。

医療業界でいえば、電子カルテが暗号化されれば、診療がほとんど立ち行かなくなります。さらに、暗号化したファイルをもとに戻すには、それと引き換えに金銭を要求されることになります。

特に病院は命にかかわる情報を扱うため、金銭が支払われやすいだろうと考えて、ランサムウェアの標的とされやすいです。ほとんどの医療機関にとって、サイバー攻撃はもはや対岸の火事ではありません。

ランサムウェア攻撃はいまや「ビジネス」のひとつに

ランサムウェアは年々高度化してきており、ランサムウェアによる攻撃をサービスとして提供・実行するビジネスモデル「RaaS(Ransomware as a Service)」が登場しているほどです。

ランサムウェアの「開発部分」と「拡散部分」を分業することで、高度な技術を持たない人(アフィリエイト)でも攻撃が容易になってきており、とてもリスクが高い状況にあるといえます。

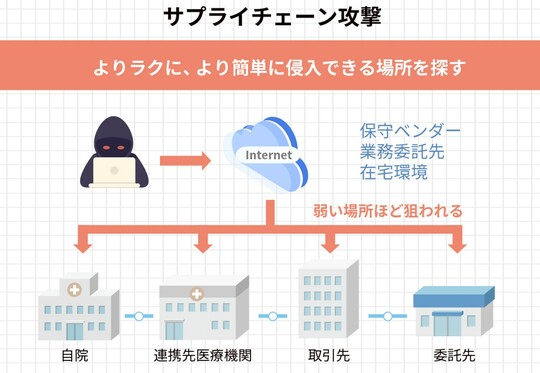

また、自院のセキュリティ対策だけやっていれば安心ということもありません。いくら自院がきちんとした対策を講じていても、連携先医療機関・取引先・委託先などとの連携部分の脆弱性を突いて感染し、そこから本丸を攻めてくる「サプライチェーン攻撃」と呼ばれる手口が増加傾向にあります。

2022年10月の大阪急性期・総合医療センターへのランサムウェア攻撃は、まさにこのサプライチェーンの脆弱性によって発生しました。

《最新のDX動向・人気記事・セミナー情報をお届け!》

≫≫≫DXナビ メルマガ登録はこちら