リスク対策に対する、2つの評価方法とは

サイバー攻撃に対するリスク対策の評価は従来、ベースラインアプローチ※1が基本的な考え方で、経験に基づいて作成したチェックリストやガイドラインに沿って対策を評価してきました。よく用いられるのが、CIS Controls、NIST サイバーセキュリティフレームワーク、ISO/IEC27001、27002などです。

※1ベースラインアプローチ:既存の標準や基準をもとに、想定する典型的なシステムに対して、予め一定の確保すべきセキュリティレベルを設定し、それを達成するためのセキュリティ対策要件を定め、分析対象となるシステムの対策の適合性等をチェックする。(デジタル庁「政府情報システムにおけるセキュリティリスク分析ガイドライン~ベースラインと事業被害の組み合わせアプローチ~」)

一方、先ほど指摘したように、リスクは変わり続けてギャップも常に生まれ続けます。そこで昨今ではベースラインアプローチだけでは不十分だとの認識の下、リスクベースのアプローチも加えて、両輪でリスク対策を評価しようという考え方が一般的になってきました。

リスクベースアプローチには「ペネトレーションテスト(侵入テスト)」や「レッドチームアセスメント(専門家による疑似攻撃)」のような、実際にネットワークやシステムへの攻撃を仕掛けてみて、セキュリティホールや脆弱性がないかを確かめる方法があります。また、リスクアセスメントも方法の1つです。

これらは特定の脅威・攻撃に対して、現在の対策で防御できているのか、どのような影響があるのかを検証するものです。

2種類の脅威インテリジェンス(サイバーセキュリティ対策に必要な情報)

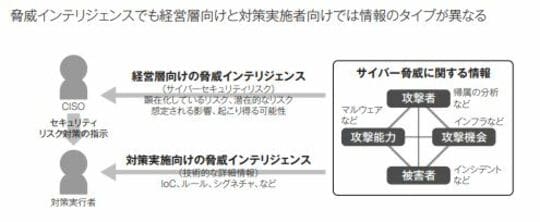

「脅威インテリジェンス」は、[図表2]の右側に例示したようなサイバー脅威に関する情報が元になっていますが、その読み解き方は受け取る側によって変化し、対策実施者向けと経営層向けでは情報のタイプが異なります。

対策実施向けの脅威インテリジェンスは、対策を実行していく上では当然必要な情報のことを指します。「技術的な詳細情報」と言い換えることもできます。これまでは「脅威インテリジェンス」と言うと、こちらをイメージする方が大多数だったでしょう。

一方で、経営層向けのインテリジェンスは、セキュリティリスク対策を指示するために必要なサイバーセキュリティリスクに関する情報を指します。「顕在化しているリスク」「潜在的なリスク」「想定される影響」「起こり得る可能性」などが相当します。

各組織においてセキュリティリスクは異なるため、必要となる情報も異なります。また、多岐にわたるサイバー脅威に関する情報にはそのまま使えないものもあり、アナリストを通して初めて意思決定に資する洞察になる場合もあります。

そのため、事業に沿った情報の収集と分析が必要となるのです。

情報過多の時代…質の高い情報を手に入れるには?

各組織や事業が必要とする情報の源泉は、世のなかにあふれています。その中から質の高い情報を手に入れるには、どうすればよいのでしょうか。

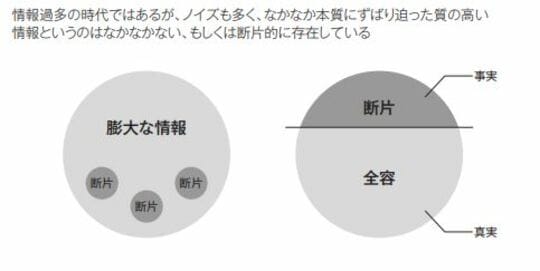

残念ながら、情報過多の時代にはノイズも多く、本質に迫った「ズバリ」と言えるような質の高い情報を直接取り出すのは困難です。膨大な情報の中から断片的に存在している使える情報を集めなければなりません。

断片的な情報からは事実を知ることができますが、水面下に埋もれた情報も合わせた全容を捉えることで真実が見えてきます[図表3]。このあたりを見極めながら、収集・分析を行って質の高い使える情報にしていきます。

注目のセミナー情報

【税金】3月11日(水)開催